Repórteres de tecnologia

Getty Photos

Getty PhotosO Reino Unido expôs o que diz ser uma “campanha cibernética maliciosa” visando várias organizações, incluindo as envolvidas na entrega de assistência externa à Ucrânia

Após uma investigação conjunta com aliados, incluindo EUA, Alemanha e França, o Centro Nacional de Segurança Cibernética do Reino Unido (NCSC) disse que uma unidade militar russa visa as organizações pública e privada desde 2022.

Isso inclui organizações envolvidas no fornecimento de defesa, serviços de TI e suporte logístico.

Os órgãos de segurança de 10 países da OTAN e da Austrália disseram que os espiões russos usaram uma combinação de técnicas de hackers para obter acesso às redes.

Algumas das metas eram câmeras conectadas à Web nas fronteiras ucranianas que monitoravam as remessas de ajuda que entram no país.

O relatório também diz que uma estimativa aproximada de 10.000 câmeras foi acessada perto de “instalações militares e estações ferroviárias para rastrear o movimento de materiais na Ucrânia.

Ele acrescenta que “os atores também usaram serviços municipais legítimos, como câmeras de trânsito”.

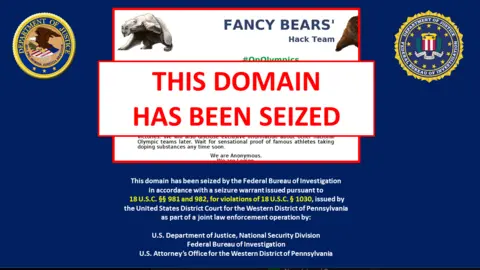

A unidade militar russa culpada pela espionagem é chamada GRU Unit 26165, mas passa por vários nomes informais, incluindo Urso sofisticado.

A notória equipe de hacking é conhecida por ter vazou anteriormente Dados da agência antidopagem mundial e desempenharam um papel basic em o ataque cibernético de 2016 no Comitê Nacional Democrata dos EUA, de acordo com especialistas em segurança.

“Esta campanha maliciosa do Serviço de Inteligência Militar da Rússia apresenta um sério risco para organizações direcionadas, incluindo as envolvidas na prestação de assistência à Ucrânia”, disse Paul Chichester, diretor de operações da NCSC, em comunicado.

“Incentivamos fortemente as organizações a se familiarizarem com os conselhos de ameaça e mitigação incluídos no consultoria para ajudar a defender suas redes”, acrescentou.

Qualquer pessoa envolvida na mudança de mercadorias para a Ucrânia “deve se considerar direcionada” pela inteligência militar russa, disse John Hultquist, analista -chefe do Google Risk Intelligence Group.

“Além do interesse em identificar apoio ao campo de batalha, há interesse em interromper esse apoio por meios físicos ou cibernéticos”, disse ele.

“Esses incidentes podem ser precursores de outras ações sérias”.

Arquivo da Web

Arquivo da WebO Conselho Conjunto de Cibernética de Segurança disse que o Fancy Bear havia direcionado organizações ligadas a infraestrutura crítica, incluindo portos, aeroportos, gerenciamento de tráfego aéreo e o setor de defesa.

Estes estavam em 12 países europeus do continente e nos EUA.

Os hackers usaram uma combinação de técnicas para obter acesso, segundo o relatório, incluindo adivinhação de senhas.

Outro método usado é chamado Spearphishing, onde e -mails falsos são direcionados a pessoas específicas que têm acesso a sistemas.

Eles são apresentados com uma página falsa na qual insere seus detalhes de login ou incentivados a clicar em um hyperlink que instala software program malicioso.

“Os sujeitos dos e -mails de Spearphishing foram diversos e variaram de tópicos profissionais a temas adultos”, afirmou o relatório.

Uma vulnerabilidade no Microsoft Outlook também foi explorada para coletar credenciais “por meio de convites de nomeação de calendário de Outlook especialmente criados”.

Esses tipos de técnicas são “uma tática básica desse grupo há mais de uma década”, disse Rafe Pilling, diretor de inteligência de ameaças da Unidade de Ameaças de Sophos Contra -Ameaças.

O acesso à câmera “ajudaria na compreensão do que as mercadorias estavam sendo transportadas, quando, em que volumes e apoiar a cinética [weapons] segmentação “, acrescentou.

A empresa de segurança cibernética Dragos disse à BBC que estava rastreando a atividade de hackers ligada à relatada pelo NCSC.

O executivo -chefe Robert M. Lee disse que os hackers que seguiu não estavam apenas interessados em ganhar uma posição nas redes corporativas de computadores, mas se infiltrariam em sistemas de controle industrial, onde seriam capazes de “roubar importantes propriedades intelectuais e insights para espionagem ou se posicionar para ataques perturbadores”.