A paisagem das ameaças cibernéticas está mudando, e o principal fator que contribui para essa mudança é a inteligência artificial. A nova tecnologia movida a IA forneceu algumas medidas avançadas de segurança, mas, ao mesmo tempo, também é permitido que os invasores infligissem ataques devastadores com precisão notável.

Não faz muito tempo, tivemos que nos esforçar para imaginar protocolos auto-adaptadores de ações ofensivas que usam um conjunto sofisticado de táticas evasivas para contornar a detecção, além de atividades operacionais completamente incapacitantes. Hoje, isso não é ficção científica-é a nova realidade das técnicas ofensivas cibernéticas habilitadas para a AI.

Neste artigo, analisaremos como os criminosos usam a IA para atacar suas operações, por que esses métodos constituem um perigo mais sério para qualquer negócio e que ações proativas podem ser implementadas para mitigar ou impedir que seus negócios incorrem antes de infligir repercussões catastróficas.

Campanhas de phishing geradas pela IA

O lado tecnológico do phishing ficou mais sofisticado. Os e -mails genéricos de fraude são uma coisa do passado. Os cibercriminosos agora exploram a IA generativa para criar mensagens contextuais e personalizadas que refletem a comunicação real. Esses e -mails são capazes de reproduzir estilos de escrita, bem como referências a acontecimentos recentes e até imitar o discurso de um colega confiável ou um melhor amigo, tornando -os impossíveis de identificar como falso.

Como outras formas de crimes cibernéticos, Phishing sofreu um aumento notável nos últimos anos. O relatório de phishing do ZSCALER AMEAKELABZ 2024 observou um aumento de 58,2% na produtividade criminal do ano, citando a incorporação da IA como um motivo primário. Esses novos esquemas são simples de executar e representar uma ameaça séria. Seria ingênuo subestimar os perigos colocados por esquemas de phishing influenciados pela IA.

Do ponto de vista dos negócios, esses riscos são muito mais tangíveis. O comprometimento dos dados, a perda financeira e o declínio na reputação da marca não são incomuns, especialmente com o aumento do phishing de confiança. É racional esperar que os hackers encontrem continuamente novos meios de ataque inovadores mais rapidamente do que as empresas possam se defender das medidas de segurança tradicionais.

Como recomendação, considere utilizar sistemas com filtros de email alimentados por inteligência artificial capazes de identificar tentativas de phishing que empregam táticas sutis e complexas.

Ataques de Deepfake

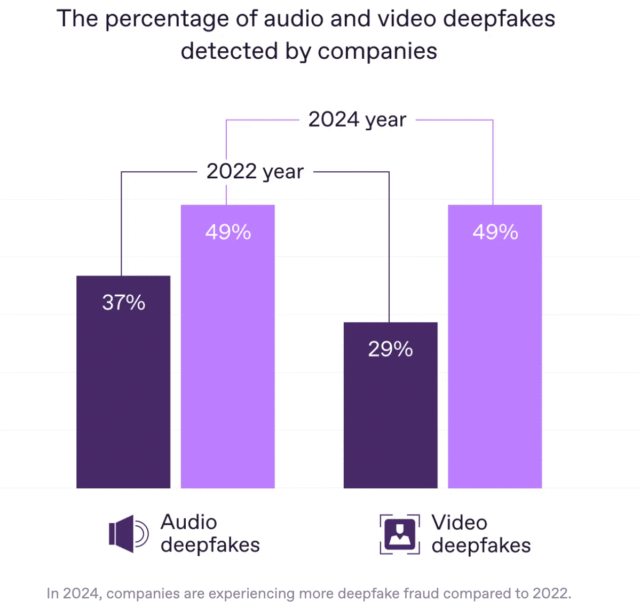

As empresas de risco que enfrentam dos ataques de DeepFake são as mais recentes em uma longa linha de desafios inovadores. A falsificação de conteúdo de áudio e vídeo com o objetivo de enganar organizações e indivíduos está se tornando comum.

Para proteger adequadamente seus sistemas de negócios, os membros da equipe precisam aprender uma sensação saudável de ceticismo e analisar atentamente uma variedade de fatores -chave. Muitos de nós estão acostumados a confiar em situações em que podemos ver nossos colegas e ouvir suas vozes. Agora, os humanos estão sendo aproveitados criando réplicas perfeitas de mídia. Aqui estão alguns dos métodos mais conhecidos de execução de ataques:

- Representação executiva: Cyber Outlaws pode criar réplicas convincentes de vídeo e voz de qualquer executivo, que eles possam usar para convencer os funcionários da empresa a realizar transações ilegais.

- Emails de negócios e golpes de engenharia social: Os cibercriminosos podem acoplar áudio ou vídeo deepfake com um email de phishing para criar uma sensação de urgência falsa, que pode obrigar um funcionário a pular processos de verificação padrão. A voz representada de um executivo pode ser usada por um criminoso para obrigar um funcionário a compartilhar credenciais a sistemas sensíveis ou mesmo para executar pagamentos.

- Ignorando os sistemas biométricos: Algumas empresas estão começando a instalar sistemas de reconhecimento facial e de voz para dar acesso a contas. A tecnologia DeepFake possui recursos tão extraordinários que pode ignorar os modernos recursos de segurança, incluindo sistemas biométricos de face e voz, permitindo que os atacantes obtenham acesso a contas confidenciais.

A ameaça já é evidente. Em 2024, um funcionário do grupo multinacional britânico Arup foi enganado por meio de videochamada usando um Deepfake, custando à empresa US $ 25 milhões. Incidentes semelhantes foram registrados em todo o mundo, incluindo fraudes complexas de transferência bancária, bem como golpes de representação de confiança e confiança usando áudio Deepfake.

Fonte

O papel da IA em ataques de encher de credenciais

O surgimento da IA facilitou muito o enchimento de credenciais. Por exemplo, muitos criminosos cibernéticos tendem a usar credenciais roubadas em vários sites com a ajuda de bots de operação autonomamente. Esses atacantes, utilizando bots apoiados pela IA, podem executar a digitalização automatizada para centenas de milhares de nomes de usuário e senhas simultaneamente, tornando a violação mais eficiente.

Quando se trata de APIs, os sistemas de informação orientados a vocação tendem a mostrar algumas de suas lacunas mais flagrantes sobre suas medidas de proteção. Quase todas as APIs não possuem uma ou mais das disposições básicas de segurança, como limitação de taxas ou mesmo outras formas de supressão de preenchimento de credenciais. Os robôs construídos com IA para contornar especificamente barreiras podem ajustar dinamicamente sua abordagem para garantir que nenhuma evidência de seus ataques seja deixada.

Sua organização é incentivada a implementar políticas que reforçam as diretrizes de autenticação de vários fatores (MFA), políticas de senha difíceis de adivinhar, bem como as estruturas de detecção de bot. Além disso, o monitoramento da API para comportamento não convencional pode melhorar a detecção e mitigar essas formas de ataques impulsionados pela IA.

O desenvolvimento de malware com inteligência artificial

Em contraste com as formas mais antigas de malware que se baseavam no código estático, o malware acionado por IA tem a capacidade de evoluir e se adaptar. Transformador pelo ambiente em que opera, o malware acionado por IA muda seu comportamento para evitar a detecção e a neutralização, dificultando a identificação exponencialmente. O malware usando a IA não segue simplesmente as ordens – ela estuda seus arredores.

Os algoritmos de IA permitem que esse malware execute estratégias complexas para alcançar resultados ideais, investigando defesas do sistema, atividades do usuário, comportamentos previsíveis, tempo e escalada de conflitos metódicos para contornar as contramedidas e maximizar os danos.

O combate a ameaças tão sofisticadas requer mais do que a aplicação de uma única camada de proteção. É necessária uma combinação de vários métodos, com a ajuda de uma solução abrangente de inteligência artificial que emprega detecção e resposta em tempo real. Tais estruturas precisam ser proativas e neutralizar ameaças em potencial antes de um ataque.

Recomendações estratégicas

Implementar sistemas aprimorados e novas medidas de segurança com recursos de IA que facilitam o reconhecimento de ameaças em tempo real e a reação instantânea. A IA, como recurso tecnológica, aprimora a capacidade de identificar ameaças cibernéticas novas e anteriormente desconhecidas. Essa evolução melhora a adaptabilidade e aumenta a flexibilidade dos sistemas de segurança. Empregar a IA para automatizar a detecção e remoção de ameaças aumentam a resiliência de uma organização contra ataques cibernéticos e violações de dados.

Existe uma necessidade constante de treinamento altamente avançado em detecção falsa profunda, bem como phishing. Os programas de conscientização de segurança efetivamente criados foram comprovados para mitigar incidentes cibernéticos causados pelo homem. Você pode reduzir os riscos com base na natureza humana treinando funcionários no básico da segurança cibernética.

Avalie e resolva problemas continuamente. Muitas empresas passam por auditorias anuais de segurança, mas as ameaças emergentes de segurança cibernética motivaram algumas organizações a aumentar a frequência de auditoria na esperança de fornecer melhor proteção.

Defesa proativa na era da IA

Diante de ameaças que permitem ataques cibernéticos movidos a IA, os ativos de negócios exigem ação de defesa proativa. Proteger os ativos significa monitorar, bem como responder profundamente e imediatamente aos efeitos desestabilizadores da IA nas estruturas organizacionais que podem resultar em danos catastróficos.

Para lidar com os criminosos cibernéticos que usam tecnologias de IA, uma organização deve adaptar estratégias mais inteligentes, integrando continuamente novas tecnologias, algoritmos e infraestruturas em nível de sistema, que respondem a atividades malévolas em constante evolução e os superam. Isso inclui promover uma cultura de vigilância, utilizar as defesas cibernéticas modernas e melhorar a capacidade de resposta para descobrir e neutralizar ameaças emergentes. Essas estratégias adaptativas resolvem preocupações instantâneas e aumentam a precisão preditiva.