Tabela de links

Resumo e 1. Introdução

1.1 Trabalho relacionado

- Preliminares

2.1 Modelo do sistema

2.2 Objetivo de mineração egoísta

2.3 Processos de decisão de Markov

- Ataque de mineração egoísta

3.1 Visão geral

3.2 Modelo formal

3.3 Análise formal

3.4 Recursos e limitações principais

- Avaliação experimental

- Conclusão, reconhecimentos e referências

A. Objetivos de mineração NAS

B. sistemas de prova eficiente

C. Prova do Teorema 3.1

3.4 Recursos e limitações principais

Principais recursos. As principais características de nosso egoísta ataque de mineração e análise formal são as seguintes:

(1) Análise totalmente automatizada. A análise manual (ou seja, não automatizada) de ataques de mineração egoísta ideais já são desafiadores e tecnicamente envolvidos para blockchains de prisioneiros de guerra, onde o adversário só cresce um único garfo privado [11]. Portanto, seria ainda mais difícil e potencialmente intratável em blockchains com base em sistemas de prova eficientes. Ao modelar nosso ataque de mineração egoísta como um MDP e reduzindo a análise para resolver MDPs médios de payoff, aproveitamos os métodos existentes para análise formal de MDPs para obter um Análise totalmente automatizada Procedimento, evitando assim a necessidade de análises manuais tediosas.

(2) Garantias formais sobre correção. Nossa análise fornece garantias formais sobre a correção de sua saída. Novamente, isso é conseguido reduzindo formalmente nosso problema para resolver os MDPs de payoff média para os quais os algoritmos exatos com garantias formal de correção estão disponíveis [18, 20].

(3) Flexibilidade da análise. Nossa análise é agnóstica aos valores do modelo do sistema e dos parâmetros de ataque e é flexível às suas mudanças. Portanto, nos permite ajustar os valores dos parâmetros e estudar seu impacto na receita relativa esperada ideal, preservando garantias formais sobre a correção. Para ilustrar a flexibilidade, observe que:

• Se a profundidade do ataque 𝑑, o número de bifurcação 𝑓 ou o comprimento máximo do garfo 𝑙 da mudança de ataque, tanto o espaço de estado quanto o espaço de ação da mudança do MDP.

• Se o recurso relativo do adversário 𝑝 ou a probabilidade de comutação 𝛾 mudar, a função de transição das alterações do MDP.

• Como mostramos em nossos experimentos na Seção 4, uma alteração em qualquer um desses valores de parâmetros resulta em uma alteração na receita relativa esperada ideal que o adversário pode alcançar.

A flexibilidade de nossa análise é, portanto, uma característica significativa, pois evita novamente a necessidade de análises manuais tediosas para diferentes valores de parâmetros que dão origem a diferentes MDPs.

Limitações. Embora nossa análise formal calcule uma estratégia de mineração egoísta ideal no MDP até uma precisão desejada, observe que ainda existem ataques de mineração egoísta que não correspondem a nenhuma estratégia em nosso modelo MDP. Portanto, a estratégia calculada por nosso método é ideal apenas em relação ao subclasse de estratégias capturadas pelo modelo MDP. Há duas razões principais por trás da incompletude do nosso modelo MDP:

(1) Garfos limitados. Para garantir a finalização do nosso modelo MDP, imporemos um limite superior 𝑙 no comprimento máximo de cada garfo privado. Isso significa que o adversário não pode crescer arbitrariamente os garfos privados. Como a probabilidade de o adversário ser capaz de crescer extremamente longo nos garfos privados é baixo, acreditamos que essa limitação não afeta significativamente a receita relativa esperada da estratégia de mineração egoísta sob essa restrição.

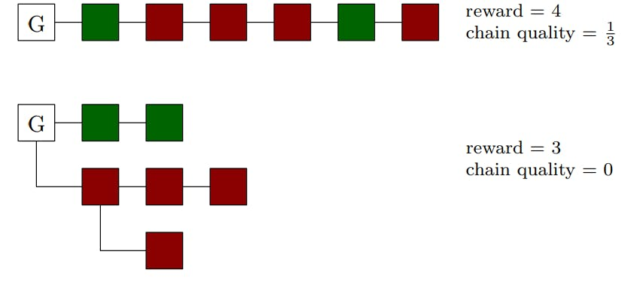

(2) Disjunt Forks vs Fork Trees. Nosso ataque cresce garfos particulares em diferentes blocos na cadeia principal. No entanto, em vez de cultivar garfos particulares múltiplos, uma classe mais geral de ataques de mineração egoísta seria permitir o crescimento árvores privadas. Nós seguimos para os garfos privados desarticulados para preservar computacional A eficiência de nossa análise, pois permitir que o adversário cultivasse árvores privadas resultaria em nossos estados do MDP que precisam armazenar informações sobre cada topologia de árvore privada, o que levaria a uma enorme explosão no tamanho do MDP. Por outro lado, o armazenamento de garfos privados disjuntos requer apenas o armazenamento de comprimentos do garfo, resultando em modelos MDP menores.

Concluímos observando que, embora nossa análise formal seja incompleta devido a considerar uma subclasse de ataques de mineração egoísta, as garantias formais fornecidas por nossa análise ainda garantem que calculemos um True Bender Bound Sobre a receita relativa esperada que um ataque de mineração egoísta alcança.

Autores:

(1) Krishnendu Chatterjee, ist Áustria, Áustria ([email protected]);

(2) Amirali Ebrahimzadeh, Universidade de Tecnologia de Sharif, Irã ([email protected]);

(3) Mehrdad Karrabi, ist Áustria, Áustria ([email protected]);

(4) Krzysztof Pietrzak, ist Áustria, Áustria ([email protected]);

(5) Michelle Yeo, Universidade Nacional de Cingapura, Cingapura ([email protected]);

(6) ðorđe Žikelić, Universidade de Gestão de Cingapura, Cingapura ([email protected]).