Tabela de links

Resumo e I. Introdução

Ii. Um tour de raios

Iii. Metodologia de sistematização

4. Solução de camada um

V. Layer-Two Solution

Vi. Discussão

Vii. Desafios de pesquisa

Viii. Comentários e referências finais

Apêndice A. Principais gerentes

Apêndice B. Anonimato e confidencialidade

Apêndice C. Fundo

Apêndice D. Um protocolo de votação baseado em TCSC

Ii. Um tour de raios

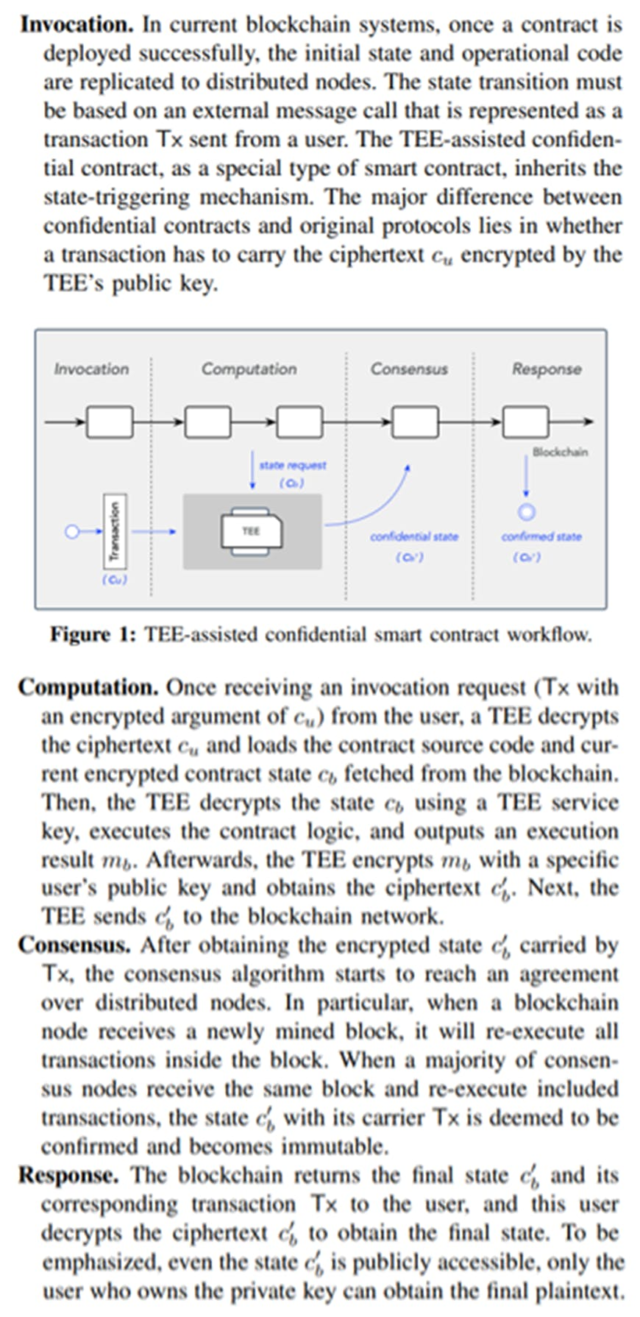

Esta seção fornece uma descrição de alto nível e oferece um exemplo em execução para ilustrar como um contrato inteligente confidencial típico opera. Da literatura existente [42]Assim, [43]Assim, [41]Assim, [44]Assim, [45]Assim, [46]estabelecer um contrato inteligente confidencial requer principalmente quatro etapas, a saber, invocaçãoAssim, computaçãoAssim, consenso e resposta (Veja a Fig. 1).

A. Visão geral

B. Um exemplo de corrida

Da vista dos olhos de um pássaro, um TCSC pode ser usado como uma caixa preta baseada em contrato ideal [47] com segredo e correção. Essa ideia foi adotada por vários protocolos de segurança avançados [48]Assim, [49]. Fornecemos um exemplo secreto de votação eletrônica emprestada de Oasislabs [50].

Um TCSC pode ser bem qualificado para o papel de gerente de voto descentralizado em um sistema de voto eletrônico [17]Assim, [51]. Depois que um gerente baseado em contrato é implantado com sucesso, a lógica de votação é carregada em uma camiseta e as teclas secretas correspondentes são geradas em particular e armazenadas dentro de camisetas. O estado criptografado é então confirmado pelos nós da blockchain. Isso oferece o protocolo de voto eletrônico com confidencialidade, neutralidade, auditabilidade e responsabilidade. Em primeiro lugar, a entrada do eleitor Cu é criptografada e os parâmetros intermediários (por exemplo, MB) são processados em particular através de tees. Os atacantes externos não podem obter o conhecimento de informações sensíveis e, portanto, a confidencialidade é alcançada. Em segundo lugar, a lógica de votação predefinida ocorre apenas na rede descentralizada quando determinadas condições são satisfeitas, trazendo neutralidade para o gerenciamento de controle de acesso. Em terceiro lugar, se um eleitor quiser votar em um candidato, ela precisará criar um canal com antecedência e enviar um TX de transação para chamar o contrato. Devido à proteção dos canais criptografados, os argumentos da transação são mantidos em segredo. Enquanto isso, esses registros de invocação na forma de transações permanecem visíveis e se tornarão imutáveis, garantindo o processo de votação responsável. Infelizmente, a verificabilidade, como uma das propriedades fundamentais, não é suave no contexto da criptografia. Os contratos que são executados dentro das camisetas fazem com que os procedimentos de execução não tenham verificabilidade pública. Somente os nós que instalam Tees com as teclas correspondentes corretas podem verificar a correção das execuções contratadas. No entanto, os metadados da transação TX retém não criptografados, possibilitando verificar a ausência de gastos duplos.

Autores:

(1) Rujia Li, Universidade de Ciência e Tecnologia do Sul, China, Universidade de Birmingham, Reino Unido e este autor contribuiu igualmente para este trabalho;

(2) Qin Wang, CSIRO Data61, Austrália e este autor contribuíram igualmente para este trabalho;

(3) Qi Wang, Universidade de Ciência e Tecnologia do Sul, China;

(4) David Galindo, Universidade de Birmingham, Reino Unido;

(5) Mark Ryan, Universidade de Birmingham, Reino Unido.